Ф 5 ам по стандарту:

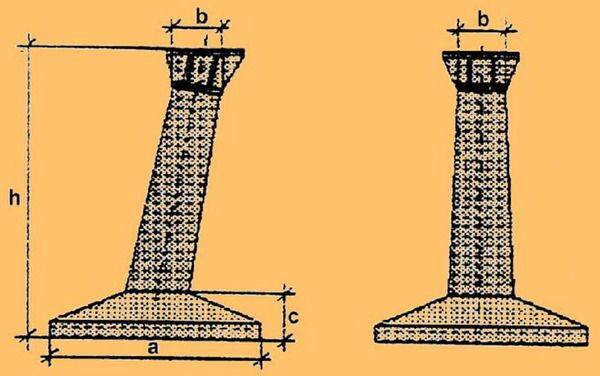

Фундаменты под анкерно-угловые опоры Ф 5 ам — это монолитные установки в виде подножника с прочной стойкой наклонного типа, предназначенные для придания устойчивости унифицированным железобетонным опорам, с помощью которых происходит обустройство надземных линий электропередач. Необычная конструкция подобных элементов делает фундаменты данного типа наиболее подходящими для укрепления ЛЭП: их применение просто необходимо при проведении трасс в районах с нестабильной почвой или склонными к оползанию и сезонному вспучиванию грунтами. Стальной каркас, покрытый защитным слоем бетона, технологические скосы и отверстия для удобства при монтаже, повышенная прочность и великолепная стойкость к воздействию любых погодных условий – все это делает подножники Серии 3.407-115 очень популярными материалами в современной строительной сфере.

1. Варианты маркировки

При проектировании и изготовлении подножников им присваивается своеобразный шифр (марка), состоящий из букв и цифр, что определяют типоразмер фундаментного элемента.

1. Ф 5 ам;

2. Ф 5 а.

2. Основная сфера применения

Фундаменты, запроектированные Серией 3.407-115, а в том числе и фундаменты Ф 5 ам, могут использоваться для проведения трасс напряжением от 35 до 500 кВт в зависимости от типа конструкции и марки подножника. Изготовляемые из тяжелого бетона со специальными упрочняющими добавками, они не боятся ни сильных морозов, ни резких перепадов температуры, ни даже повышенной сейсмической активности. Устанавливаться могут в условиях неагрессивной и слабоагрессивной среды. Для эксплуатации в агрессивной среде требуется дополнительная обработка защитными антикоррозийными веществами.

3. Обозначения маркировки изделия

Маркировочные обозначения нужны для максимально быстрой идентификации стройматериалов на складах, а также для удобства ведения технической документации. Установленные официальными стандартами шрифты не подлежат изменениям. Каждый условный символ в марке

Установленные официальными стандартами шрифты не подлежат изменениям. Каждый условный символ в марке

1. Ф – фундамент;

2. 5 – порядковый номер наименования;

3. а – для анкерно-угловых опор;

4. м – монолитный.

Данный конкретный типоразмер указывает на изделие со следующими размерными и пространственными параметрами:

Длина = 2700;

Ширина = 2700;

Высота = 3115;

Вес = 6250;

Геометрический объем = 22,7083.

Эти характеристики также могут писаться при маркировании готовых изделий, однако чаще дело исчерпывается указанием шифра, даты выпуска и наименованием производителя.

4. Изготовление и основные характеристики

Фундаменты под опоры Ф 5 ам изготавливаются в металлических неразъемных опалубках, что позволяет гарантировать максимально точное соответствие размерных параметров готовых изделий проектным значениям, прописанным в

Процесс изготовления включает несколько стандартных этапов: формовка, сушка, остывание, распалубка, маркирование.

5. Транспортировка и хранение

Перевозить фундаменты марки Ф 5 ам можно только в рабочем вертикальном положении при тщательной фиксации изделий в кузове. Небрежный сброс или навал материалов категорически запрещены.

Перевозить фундаменты марки Ф 5 ам можно только в рабочем вертикальном положении при тщательной фиксации изделий в кузове. Небрежный сброс или навал материалов категорически запрещены.Уважаемые покупатели! Сайт носит информационный характер. Указанные на сайте информация не являются публичной офертой (ст.435 ГК РФ). Стоимость и наличие товара просьба уточнять в офисе продаж или по телефону 8 (800) 500-22-52

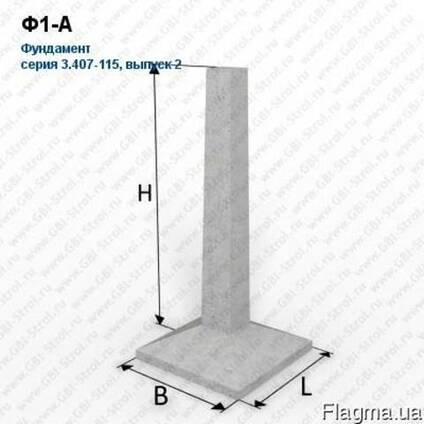

Ф5-2 Фундамент под промежуточную опору с вертикальной стойкой

Фундамент под промежуточную опору с вертикальной стойкой Ф5-2 входит в серию 3.407-115 выпуск 2. Изделие используется при монтаже опор высоковольтных линий от 35 до 330 кв. Фундамент представляет собой обычную монолитную конструкцию. Данный тип фундамента определяется размером плиты основания в плане или размером опалубки. Элемент имеет вертикальную стойку.

Шифр фундамента состоит из буквы «ф» — фундамент, и цифры 5, обозначающей типоразмер фундамента, цифра «2», после тире, обозначает, что фундамент предназначен под опору с башмаками.

Высота изделий составляет 3200 мм, ширина и длина квадратного основания составляет 2400 мм. Масса изделия — 4480 кг. Марка бетона, используемая при производстве — 400.

При необходимости, после производства изделия, производится обмазка мастикой.

При производстве фундамента, необходимо руководствоваться нормами производства и техникой безопасности.

| Ведомость марок и NN листов | ||||||

| Наименование марок | Вес кг | NN листа | Примечание | |||

| 1шт | Всего | |||||

| С-105 | 1 | 71 | 71 | КЖ-70 | ||

| С-113 | 1 | 65 | 65 | КЖ-72 | ||

| С-121 | 15 | 2 | 30 | КЖ-73 | ||

| С-125 | 1 | 1 | 1 | КЖ-74 | ||

| Д-102 | 1 | 24 | 24 | КЖ-83 | ||

| Д-115 | 1 | 2 | 2 | КЖ-152 | ||

| Отдельные стержни | 104 | 12 | 11 | 132 | КЖ-78 | |

| 108 | 2 | 4 | 8 | КЖ-78 | ||

| 109 | 1 | 0. 2 2 | — | КЖ-78 | ||

| 137 | 4 | 4.5 | 18 | КЖ-84 | ||

| Выборка стали на арматуру, закладные детали и анкерные болты на 1 фундамент | |||||||||||||

| Наименование элемента | Арматура | Закладные детали | Анкерные болты | ||||||||||

| Класс А- I марка В ст.3 | Класса А-III | Класс А- I марка В ст.3сп | Класс | Марка в ст 3 | Марка в ст 3 | ||||||||

| А-I | А-III | ||||||||||||

| Ø6 | Ø12 | Ø12 | Ø22 | Ø20 | Ø8 | Ø22 | -δ=12 | Труба Дн=57 | Болт М42 | Гайка М42 | Шайба -δ=20 | ||

| Ф5-2 | 1 | 30 | 135 | 150 | 8 | — | 8 | 1 | 2 | 9 | 2 | 4 | 351 |

| Расход материалов на 1 фундамент | ||||||||||

| Наименование элемента | Бетон | Сталь кг | Содержание арматуры кг м3 | Вес элементата, кг | ||||||

| Марка | Количество м3 | Арматура | Закладные детали | Анкерные болты | ||||||

| Класс А- I | Класса А-III | Класс А- I марка В ст. 3сп 3сп | Класса А-III | марка В ст.3 | марка В ст.3 | |||||

| Ф5-2 | 400 | 1.79 | 31 | 286 | 8 | 8 | 3 | 15 | 181 | 4,48 |

Примечания:

- Общие примечания см. лист 5 -7

- Армирование фундамента см. лист КЖ-47

Статья 32. Классификация зданий, сооружений и пожарных отсеков по функциональной пожарной опасности / КонсультантПлюс

Статья 32. Классификация зданий, сооружений и пожарных отсеков по функциональной пожарной опасности

(в ред. Федерального закона от 10.07.2012 N 117-ФЗ)

1. Здания (сооружения, пожарные отсеки и части зданий, сооружений — помещения или группы помещений, функционально связанные между собой) по классу функциональной пожарной опасности в зависимости от их назначения, а также от возраста, физического состояния и количества людей, находящихся в здании, сооружении, возможности пребывания их в состоянии сна подразделяются на:

(в ред. Федерального закона от 10.07.2012 N 117-ФЗ)

Федерального закона от 10.07.2012 N 117-ФЗ)

1) Ф1 — здания, предназначенные для постоянного проживания и временного пребывания людей, в том числе:

а) Ф1.1 — здания дошкольных образовательных организаций, специализированных домов престарелых и инвалидов (неквартирные), больницы, спальные корпуса образовательных организаций с наличием интерната и детских организаций;

(пп. «а» в ред. Федерального закона от 02.07.2013 N 185-ФЗ)

б) Ф1.2 — гостиницы, общежития, спальные корпуса санаториев и домов отдыха общего типа, кемпингов, мотелей и пансионатов;

в) Ф1.3 — многоквартирные жилые дома;

г) Ф1.4 — одноквартирные жилые дома, в том числе блокированные;

2) Ф2 — здания зрелищных и культурно-просветительных учреждений, в том числе:

а) Ф2.1 — театры, кинотеатры, концертные залы, клубы, цирки, спортивные сооружения с трибунами, библиотеки и другие учреждения с расчетным числом посадочных мест для посетителей в закрытых помещениях;

б) Ф2. 2 — музеи, выставки, танцевальные залы и другие подобные учреждения в закрытых помещениях;

2 — музеи, выставки, танцевальные залы и другие подобные учреждения в закрытых помещениях;

в) Ф2.3 — здания учреждений, указанные в подпункте «а» настоящего пункта, на открытом воздухе;

г) Ф2.4 — здания учреждений, указанные в подпункте «б» настоящего пункта, на открытом воздухе;

3) Ф3 — здания организаций по обслуживанию населения, в том числе:

а) Ф3.1 — здания организаций торговли;

б) Ф3.2 — здания организаций общественного питания;

в) Ф3.3 — вокзалы;

г) Ф3.4 — поликлиники и амбулатории;

д) Ф3.5 — помещения для посетителей организаций бытового и коммунального обслуживания с нерасчетным числом посадочных мест для посетителей;

е) Ф3.6 — физкультурно-оздоровительные комплексы и спортивно-тренировочные учреждения с помещениями без трибун для зрителей, бытовые помещения, бани;

ж) Ф3.7 — объекты религиозного назначения;

(пп. «ж» введен Федеральным законом от 29.07.2017 N 244-ФЗ)

4) Ф4 — здания образовательных организаций, научных и проектных организаций, органов управления учреждений, в том числе:

(в ред. Федерального закона от 02.07.2013 N 185-ФЗ)

Федерального закона от 02.07.2013 N 185-ФЗ)

а) Ф4.1 — здания общеобразовательных организаций, организаций дополнительного образования детей, профессиональных образовательных организаций;

(пп. «а» в ред. Федерального закона от 02.07.2013 N 185-ФЗ)

б) Ф4.2 — здания образовательных организаций высшего образования, организаций дополнительного профессионального образования;

(пп. «б» в ред. Федерального закона от 02.07.2013 N 185-ФЗ)

в) Ф4.3 — здания органов управления учреждений, проектно-конструкторских организаций, информационных и редакционно-издательских организаций, научных организаций, банков, контор, офисов;

г) Ф4.4 — здания пожарных депо;

5) Ф5 — здания производственного или складского назначения, в том числе:

а) Ф5.1 — производственные здания, сооружения, производственные и лабораторные помещения, мастерские;

(в ред. Федерального закона от 10.07.2012 N 117-ФЗ)

б) Ф5.2 — складские здания, сооружения, стоянки для автомобилей без технического обслуживания и ремонта, книгохранилища, архивы, складские помещения;

(в ред. Федерального закона от 10.07.2012 N 117-ФЗ)

Федерального закона от 10.07.2012 N 117-ФЗ)

в) Ф5.3 — здания сельскохозяйственного назначения.

2. Правила отнесения зданий, сооружений и пожарных отсеков к классам по конструктивной пожарной опасности определяются в нормативных документах по пожарной безопасности.

(в ред. Федерального закона от 10.07.2012 N 117-ФЗ)

Сваи железобетонные ООО Бетокон | Железобетонные панели

Ф5-Ам

|

Марка изделия |

Размеры, мм |

Бетон |

Масса изделия, т | |||

|

А |

В |

H |

класс по прочности на сжатие |

Объём, м³ | ||

|

Ф5-Ам |

2700 |

2700 |

3115 |

В 30 |

2,50 |

6,25 |

Производительность 2-3 шт/день.

Норма загрузки 20 тонную машину — 3шт. Фундаменты не габаритные.

Фундаменты комплектуются болтами, гайками, шайбами и распределительной пластиной.

Стоимость фундамента рассчитывается индивидуально и зависит от объема заявки.

Есть свой автопарк.

Возможна железнодорожная отправка продукции сборными вагонами.

С фундаментами Вы можете приобрести ригели Р1, Р1-А, АР-5, АР-6, АР-7, АР-8 и металлические детали крепления.

Двухфакторная аутентификация для F5 BIG-IP APM с RADIUS и Duo Prompt

Обратная связь

Была ли эта страница полезной? Сообщите нам, как мы можем сделать это лучше.

Конфигурация Duo F5 Big-IP со встроенной регистрацией и Duo Prompt поддерживает версии микропрограмм 11.4 и более поздние версии только при использовании стандартной настройки . Подсказка Duo через RADIUS не поддерживается в типе современной настройки, доступном в версии 15.1 и новее. Убедитесь, что на вашем BIG-IP есть все текущие обновления для вашей версии платформы.

Подсказка Duo через RADIUS не поддерживается в типе современной настройки, доступном в версии 15.1 и новее. Убедитесь, что на вашем BIG-IP есть все текущие обновления для вашей версии платформы.

Обратитесь к нашим альтернативным инструкциям по RADIUS, если вы хотите настроить Duo на своем BIG-IP с автоматической аутентификацией push и телефонным звонком.

Требования к подключению

Это приложение взаимодействует со службой Duo через TCP-порт 443. Конфигурации брандмауэра, которые ограничивают исходящий доступ к службе Duo с помощью правил, использующих IP-адреса назначения или диапазоны IP-адресов, не рекомендуются, поскольку они могут изменяться со временем для поддержания высокой доступности нашей службы.Если вашей организации требуются правила на основе IP, ознакомьтесь с этой статьей базы знаний Duo.

Первые шаги

Прежде чем переходить к этапам развертывания, рекомендуется ознакомиться с концепциями и функциями администрирования Duo, такими как параметры для приложений, доступные методы регистрации пользователей Duo и параметры политики Duo, а также способы их применения. См. Всю документацию администратора Duo.

См. Всю документацию администратора Duo.

Перед развертыванием Duo у вас уже должна быть рабочая конфигурация первичной аутентификации для пользователей F5 BIG-IP APM.

Чтобы интегрировать Duo с APM F5 BIG-IP, вам необходимо установить локальную прокси-службу Duo на машине в вашей сети. Этот прокси-сервер Duo будет получать входящие запросы RADIUS от вашего F5 BIG-IP APM, а затем связываться с облачной службой Duo для вторичной аутентификации.

Найдите (или настройте) систему, в которой вы будете устанавливать Duo Authentication Proxy. Прокси поддерживает следующие операционные системы:

- Windows Server 2012 или новее (рекомендуется Server 2016+)

- CentOS 7 или новее (рекомендуется CentOS 8+)

- Red Hat Enterprise Linux 7 или новее (рекомендуется RHEL 8+)

- Ubuntu 16.04 или новее (рекомендуется Ubuntu 18.04+)

- Debian 7 или новее (рекомендуется Debian 9+)

Затем вам потребуется:

- Зарегистрируйте аккаунт Duo.

- Войдите в панель администратора Duo и перейдите в Приложения.

- Щелкните «Защита приложения» и найдите F5 BIG-IP APM в списке приложений. Нажмите «Защитить», чтобы получить ключ интеграции, секретный ключ и имя хоста API. Эта информация понадобится вам для завершения настройки. См. Раздел Защита приложений для получения дополнительной информации о защите приложений в Duo и дополнительных параметрах приложения.

Обращайтесь со своим секретным ключом как с паролем

Безопасность вашего приложения Duo зависит от безопасности вашего секретного ключа (skey). Защитите его так же, как и любые конфиденциальные учетные данные. Ни при каких обстоятельствах не передавайте его посторонним и никому по электронной почте!

Установите прокси-сервер аутентификации Duo

Duo Authentication Proxy может быть установлен на физическом или виртуальном хосте. Мы рекомендуем систему как минимум с 1 ЦП, 200 МБ дискового пространства и 4 ГБ ОЗУ (хотя обычно достаточно 1 ГБ ОЗУ).

- Загрузите последнюю версию прокси-сервера аутентификации для Windows с https://dl.duosecurity.com/duoauthproxy-latest.exe. Обратите внимание, что фактическое имя файла будет отражать версию, например duoauthproxy-5.5.0.exe. Посмотреть контрольные суммы для загрузок Duo можно здесь.

- Запустите установщик Authentication Proxy на целевом сервере Windows как пользователь с правами администратора и следуйте инструкциям на экране.

Чтобы выполнить автоматическую установку в Windows, введите следующую команду из командной строки с повышенными привилегиями после загрузки установщика (заменив версию , фактической версией, которую вы загрузили):

duoauthproxy- версия .exe / S Убедитесь, что Perl и набор инструментов компилятора установлены. В самых последних дистрибутивах на основе RPM, таких как Fedora, RedHat Enterprise и CentOS, вы можете установить их, запустив (от имени пользователя root):

$ yum install gcc make libffi-devel perl zlib-devel diffutilsВ системах, производных от Debian, установите эти зависимости, запустив (от имени пользователя root):

, необходимое для сборки$ apt-get install libffi-dev perl zlib1g-devЗагрузите самую последнюю версию прокси для аутентификации для Unix с https: // dl.

duosecurity.com/duoauthproxy-latest-src.tgz. В зависимости от способа загрузки фактическое имя файла может отражать версию, например duoauthproxy-5.5.0-src.tgz. Посмотреть контрольные суммы для загрузок Duo можно здесь.

duosecurity.com/duoauthproxy-latest-src.tgz. В зависимости от способа загрузки фактическое имя файла может отражать версию, например duoauthproxy-5.5.0-src.tgz. Посмотреть контрольные суммы для загрузок Duo можно здесь.Извлеките файлы Authentication Proxy и соберите его следующим образом:

$ tar xzf duoauthproxy-latest-src.tgz $ cd duoauthproxy- версия -src $ составляютУстановите прокси-сервер аутентификации (как root):

$ cd duoauthproxy-build $./ установитьСледуйте инструкциям, чтобы завершить установку. Установщик создает пользователя для запуска прокси-службы и группу для владения каталогом и файлами журнала. Вы можете принять имена пользователей и групп по умолчанию или ввести свои собственные.

Если вам когда-нибудь понадобится удалить прокси, запустите / opt / duoauthproxy / uninstall .

Настроить прокси

После завершения установки вам нужно будет настроить прокси.

Файл конфигурации Duo Authentication Proxy называется authproxy.cfg и находится в подкаталоге conf установки прокси. При установочных путях по умолчанию файл конфигурации прокси будет расположен по адресу:

.| Операционная система | Аутентификация Версия прокси | Путь |

|---|---|---|

| Окна | v5.0.0 и выше | C: \ Program Files \ Duo Security Authentication Proxy \ conf \ authproxy.CFG |

| Окна | v4.0.2 и более ранние | C: \ Program Files (x86) \ Duo Security Authentication Proxy \ conf \ authproxy.cfg |

| Linux | Все | /opt/duoauthproxy/conf/authproxy.cfg |

Обратите внимание, что начиная с версии 4.0.0 доступ к файлам по умолчанию в Windows для каталога conf ограничен встроенной группой администраторов во время установки.

Файл конфигурации отформатирован как простой файл INI. Заголовки разделов выглядят так:

[раздел] Отдельные свойства под разделом отображаются как:

имя = значение Прокси-сервер аутентификации может включать существующий authproxy.cfg с некоторыми примерами содержимого. Однако для целей этих инструкций вам следует удалить существующее содержимое и начать с пустого текстового файла. Мы рекомендуем использовать WordPad или другой текстовый редактор вместо Блокнота при редактировании файла конфигурации в Windows.

Настроить прокси для аутентификации только Duo

В верхней части authproxy.cfg создайте раздел [duo_only_client] . В этом разделе нет дополнительных параметров для настройки.

[duo_only_client] При использовании конфигурации [duo_only_client] и прокси-сервер аутентификации будет игнорировать первичные учетные данные и выполнять только двухфакторную аутентификацию.

Настройте прокси для вашего F5 BIG-IP APM

Затем мы настроим прокси-сервер аутентификации для работы с вашим F5 BIG-IP APM.Создайте раздел [radius_server_iframe] и добавьте свойства, перечисленные ниже. Если вы уже настроили Duo Authentication Proxy для другого приложения iframe RADIUS, добавьте номер в заголовок раздела, чтобы сделать его уникальным, например [radius_server_iframe2] .

тип | f5_bigip | ||||||

ikey | Ваш ключ интеграции. | ||||||

скей | Ваш секретный ключ. | ||||||

api_host | Имя хоста API (например, «api-XXXXXXXX.duosecurity.com»). | ||||||

radius_ip_1 | IP-адрес вашего F5 BIG-IP APM. | ||||||

radius_secret_1 | Секрет, который будет совместно использоваться прокси-сервером и APM F5 BIG-IP.Если вы работаете в Windows и хотите зашифровать этот секрет, см. Раздел «Шифрование паролей» в полной документации Authentication Proxy. | ||||||

клиент | Механизм, который должен использовать прокси-сервер аутентификации для выполнения первичной аутентификации. Это должно соответствовать разделу «client» в другом месте файла конфигурации.

Этот параметр является необязательным, если у вас только одна «клиентская» секция. Если у вас их несколько, каждый раздел «сервер» должен указывать, какой «клиент» использовать. |

порт | Порт, на котором следует прослушивать входящие запросы доступа RADIUS. Если у вас несколько разделов сервера RADIUS, вы должны использовать уникальный порт для каждого из них. По умолчанию: 1812. | ||||

режим отказа | Либо «безопасно», либо «надежно»:

| ||||

radius_ip_2 | IP-адрес вашего второго APM F5 BIG-IP, если он у вас есть. Вы можете указать дополнительные устройства как | ||||

radius_secret_2 | Секреты, передаваемые второму APM F5 BIG-IP, если он используется. Вы можете указать секреты для дополнительных устройств как |

Завершенный файл конфигурации, в котором прокси-сервер аутентификации выполняет только вторичную аутентификацию, должен выглядеть примерно так:

[duo_only_client]

[radius_server_iframe]

type = f5_bigip

ikey = DIXXXXXXXXXXXXXXXXXX

skey = XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

api_host = api-XXXXXXXX.duosecurity.com

радиус_ip_1 = 5.6.7.8

radius_secret_1 = radiussecret1

client = duo_only_client

порт = 1812

failmode = безопасный Не забудьте сохранить файл конфигурации, когда закончите.

Запустите прокси

Откройте командную строку администратора и запустите:

чистый старт DuoAuthProxy Или откройте консоль служб Windows ( services.msc ), найдите «Duo Security Authentication Proxy Service» в списке служб и нажмите кнопку «Запустить службу».

Authentication Proxy v5.1.0 и более поздних версий включает исполняемый файл authproxyctl , который показывает выходные данные средства подключения при запуске службы. Программа установки автоматически добавляет прокси-сервер аутентификации C: \ Program Files \ Duo Security Authentication Proxy \ bin к вашему системному пути, поэтому вам не нужно указывать полный путь к authproxyctl для его запуска.

Из командной строки администратора запустите:

authproxyctl start Если служба запускается успешно, выходные данные службы Authentication Proxy записываются на authproxy.log, который находится в подкаталоге log .

Если вы видите ошибку о том, что «служба не может быть запущена», откройте средство просмотра событий приложения и найдите ошибку в источнике «DuoAuthProxy». Трассировка может включать ошибку «ConfigError», которая может помочь вам найти источник проблемы.

Остановите и перезапустите службу прокси-сервера проверки подлинности, нажав кнопку «Перезапустить службу» в консоли служб Windows или введя следующие команды из командной строки администратора:

чистая остановка DuoAuthProxy и чистый запуск DuoAuthProxy Чтобы остановить и перезапустить прокси-сервер аутентификации с помощью authproxyctl, запустите из командной строки администратора:

authproxyctl перезапуск Откройте корневую оболочку и запустите:

# / opt / duoauthproxy / bin / authproxyctl start Чтобы убедиться, что прокси-сервер успешно запущен, запустите:

# / opt / duoauthproxy / bin / authproxyctl status Выходные данные службы Authentication Proxy записываются на authproxy.log, который находится в подкаталоге log .

Чтобы остановить и перезапустить прокси-сервер аутентификации, откройте корневую оболочку и запустите:

# / opt / duoauthproxy / bin / authproxyctl перезапуск Если вы измените конфигурацию authproxy.cfg после начальной настройки, вам необходимо остановить и перезапустить службу или процесс Duo Authentication Proxy, чтобы изменения вступили в силу.

Настройте APM F5 BIG-IP

Войдите в консоль управления BIG-IP и перейдите к Access Policy → AAA Servers → RADIUS и нажмите кнопку Create .

Введите имя для вашего нового сервера Duo RADIUS. Установите режим «Аутентификация» и введите информацию о хосте / порте / секрете, которая соответствует вашей конфигурации прокси-сервера аутентификации Duo. Обязательно увеличьте тайм-аут до 60 секунд и установите набор символов utf-8 .

Вам необходимо изменить существующую политику доступа, чтобы использовать вновь определенный сервер Duo RADIUS для аутентификации (или создать новый). Перейдите к Access Policy → Access Profiles → Access Profiles List и нажмите Edit… в столбце Access Policy профиля, который нужно обновить для использования Duo.

Используйте редактор политики доступа, чтобы вставить метод аутентификации Duo RADIUS после успешного использования вашего текущего метода аутентификации (например, AD / LDAP). Щелкните значок плюса в стрелке «Успешно», выходящей из основного средства проверки подлинности, и введите «RADIUS» в поле поиска на следующей странице. Выберите RADIUS Auth и нажмите Добавить элемент .

На вкладке свойств аутентификации RADIUS выберите свою систему Duo RADIUS в раскрывающемся списке AAA Server и нажмите Сохранить .

Теперь ваша политика показывает два аутентификатора (ваш исходный метод, за которым следует RADIUS).

В этом примере аутентификация Duo RADIUS была добавлена к существующей политике доступа после успешной первичной аутентификации AD.

Щелкните Закройте , чтобы выйти из редактора политики доступа и вернуться на страницу списка профилей доступа. У только что измененного профиля может быть желтый флаг статуса. Установите флажок рядом с этой политикой, чтобы выбрать ее, а затем щелкните Применить политику доступа .Флаг состояния станет зеленым.

Обратитесь к Руководству по настройке BIG-IP Access Policy Manager для получения дополнительной информации о создании и изменении политик доступа или обратитесь в службу поддержки F5.

Перейдите к Access Policy → Customization → Advanced и измените «Режим редактирования» на Advanced . Перейдите по дереву профилей доступа к папке Common под своей политикой доступа.

Добавьте сценарий Duo, используя инструкции для вашей версии прошивки BIG-IP:

Щелкните заголовок .inc , а затем вставьте следующий фрагмент JS в конец текстового поля ввода нижнего колонтитула расширенного редактора настроек и нажмите Сохранить :

Щелкните элемент footer.inc , затем вставьте следующий фрагмент JS в конец текстового поля ввода нижнего колонтитула расширенного редактора настроек и щелкните Сохранить :

Находясь в редакторе расширенных настроек политики доступа, перейдите по дереву профилей доступа к папке Политика доступа > Страницы входа > Страница входа в систему под политикой доступа.

Щелкните элемент logon.inc и найдите раздел

Добавьте эту строку в раздел

Сохраните изменения настроек и вернитесь на страницу списка профилей доступа.У только что измененного профиля может быть желтый флаг статуса. Установите флажок рядом с этой политикой, чтобы выбрать ее, а затем щелкните Применить политику доступа . Флаг состояния станет зеленым.

Проверьте свою настройку

Чтобы проверить настройку, перейдите по URL-адресу, который вы обычно используете для входа в APM F5 BIG-IP в окне браузера. После завершения первичной аутентификации откроется страница запроса или регистрации Duo.

BIG-IP Edge Client также поддерживает аутентификацию с помощью Duo Prompt.

Поиск и устранение неисправностей

Нужна помощь? Ознакомьтесь с советами по устранению неполадок для прокси-сервера аутентификации и попробуйте инструмент подключения, включенный в Duo Authentication Proxy 2.9.0 и более поздних версий, чтобы обнаружить и устранить общие проблемы с подключением.

Также загляните на страницу часто задаваемых вопросов (FAQ) F5 BIG-IP или попробуйте поискать в наших статьях базы знаний F5 BIG-IP или в обсуждениях сообщества. Для получения дополнительной помощи обратитесь в службу поддержки.

Схема сети

- Первичная аутентификация инициирована для F5 BIG-IP APM

- F5 BIG-IP APM проверяет первичные учетные данные для входа во внешний каталог с помощью Active Directory или RADIUS

- F5 BIG-IP APN отправляет запрос аутентификации на прокси-сервер аутентификации Duo Security

- Установлено соединение прокси аутентификации Duo с Duo Security через TCP-порт 443

- Вторичная аутентификация через службу Duo Security

- Прокси-сервер аутентификации Duo получает ответ аутентификации

- F5 Доступ к APM BIG-IP предоставлен

| Сервисные профили | HTTP, сжатие HTTP, веб-ускорение, FTP, TFTP, DNS, RTSP, ICAP, адаптация запроса, адаптация ответа, диаметр, DHCPv4, DHCPv6, радиус, SIP, SMTPS, клиент LDAP, сервер LDAP , Сеанс, перезапись, XML, HTTP / 2, SOCKS, FIX, GTP, Websocket, PPTP, IPsecALG, Netflow | HTTP, сжатие HTTP, веб-ускорение, FTP, TFTP, DNS, ICAP, адаптация запроса, адаптация ответа, диаметр, DHCPv4, DHCPv6, Radius, SMTP, SMTPS, Client LDAP, Server LDAP, iSession, Rewrite, XML, HTTP / 2, SOCKS, FIX, GTP, Websocket, PPTP, IPsecALG, Netflow | HTTP, HTTP-сжатие, веб-ускорение, FTP , TFTP, DNS, ICAP, адаптация запроса, адаптация ответа, диаметр, DHCPv4, DHCPv6, радиус, SMTP, SMTPS, клиентский LDAP, сервер LDAP, iSession, перезапись, XML, HTTP / 2, SOCKS, FIX, GTP, Websocket, PPTP , Netflow |

| Профили сохраняемости | Cookie, адрес назначения, хэш, хост, MSRDP, SIP, исходный адрес, SSL, универсальный | Cookie, адрес назначения, хост, исходный адрес | Нет |

| Профили протоколов | FastL4, FastHTTP, TCP, UDP, SCTP, любой IP | FastL4, FastHTTP, TCP, любой IP | FastL4, FastHTTP, TCP, любой IP |

| Профили аутентификации | Профили, конфигурация, серверы CRLDP, ответчики OCSP | Профили, конфигурация | Профили, конфигурация |

| Участники пула | Без ограничений | Без ограничений | Максимум 3 |

| Метод балансировки нагрузки | Round Robin, Ratio (член), Least Connections (member), Observed (member), Predictive (member), Ratio (node), Least Connections (node), Fastest (node), Наблюдаемое (узел), прогнозируемое (узел), динамическое соотношение (узел), самое быстрое (приложение), наименьшее количество сеансов, динамическое соотношение (член), взвешенное наименьшее соединение (член), взвешенное наименьшее соединение (узел), соотношение (сеанс), соотношение Наименьшее соединение (член), Отношение наименьших связей (узел) | Круговой алгоритм, Отношение (член), Наименьшее соединение (член), Отношение (узел), Наименьшее соединение (узел), Наименьшее взвешенное соединение (член), Наименьшее взвешенное соединение ( узел), Отношение наименьших связей (элемент), Отношение наименьших связей (узел) | Циклический алгоритм, Отношение (элемент), Отношение (узел) |

| Мониторы | Диаметр, DNS, внешний, FirePass, FTP, шлюз ICMP, HTTP, HTTPS, ICMP, IMAP, внутриполосный, LDAP, оценка модуля, MSSQL, MQTT, MySQL, NNTP, Oracle, POP3, PostgreSQL, RADIUS, учетная запись RADIUS, реальный сервер, RPC, SASP, сценарии, SIP, SMB, SMTP, SNMP DCA, SNMP DCA Base, SOAP, TCP, TCP Echo, TCP Half Open, UDP, виртуальное местоположение, WAP, WMI | FirePass, FTP, шлюз ICMP, HTTP, HTTPS, ICMP, SOAP, TCP, TCP Half Open, UDP | FirePass, FTP, шлюз ICMP, HTTP, HTTPS, ICMP, SOAP, TCP, TCP, полуоткрытый, UDP |

Учебное пособие: интеграция единого входа (SSO) Azure Active Directory с F5

- Читать 14 минут

В этой статье

В этом руководстве вы узнаете, как интегрировать F5 с Azure Active Directory (Azure AD).При интеграции F5 с Azure AD вы можете:

- Управление в Azure AD, у которого есть доступ к F5.

- Разрешите пользователям автоматически входить в F5 со своими учетными записями Azure AD.

- Управляйте своими учетными записями в одном центральном месте — на портале Azure.

Предварительные требования

Для начала вам понадобятся следующие предметы:

Подписка на Azure AD. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

Подписка с поддержкой единого входа (SSO) F5.

Для развертывания совместного решения требуется следующая лицензия:

F5 BIG-IP® Best bundle (или)

F5 Автономная лицензия на BIG-IP Access Policy Manager ™ (APM)

F5 Лицензия на дополнительный модуль BIG-IP Access Policy Manager ™ (APM) к существующему BIG-IP F5 BIG-IP® Local Traffic Manager ™ (LTM).

В дополнение к указанной выше лицензии, система F5 также может иметь лицензию:

Подписка на фильтрацию URL-адресов для использования базы данных категорий URL-адресов

Подписка F5 IP Intelligence для обнаружения и блокировки известных злоумышленников и вредоносного трафика

Сетевой аппаратный модуль безопасности (HSM) для защиты цифровых ключей и управления ими для строгой аутентификации

Система F5 BIG-IP снабжена модулями APM (LTM не является обязательным)

Хотя это необязательно, настоятельно рекомендуется развертывать системы F5 в группе устройств синхронизации / аварийного переключения (S / F DG), которая включает активную резервную пару с плавающим IP-адресом для обеспечения высокой доступности (HA).Дополнительная избыточность интерфейса может быть достигнута с помощью протокола управления агрегацией каналов (LACP). LACP управляет подключенными физическими интерфейсами как единым виртуальным интерфейсом (совокупной группой) и обнаруживает любые сбои интерфейса в группе.

Для приложений Kerberos — локальная учетная запись службы AD для ограниченного делегирования. Обратитесь к документации F5 для создания учетной записи делегирования AD.

Конфигурация с управляемым доступом

Конфигурация с управляемым доступом поддерживается в F5 TMOS версии 13.1.0.8 и выше. Если ваша система BIG-IP работает под управлением версии ниже 13.1.0.8, обратитесь к разделу Расширенная конфигурация .

Конфигурация с пошаговыми инструкциями по доступу представляет собой совершенно новый и оптимизированный пользовательский интерфейс. Эта архитектура, основанная на рабочем процессе, обеспечивает интуитивно понятные этапы повторной настройки, адаптированные к выбранной топологии.

Перед тем, как приступить к настройке, обновите управляемую конфигурацию, загрузив последний пакет сценариев использования из загрузок.f5.com. Для обновления выполните следующую процедуру.

Примечание

Скриншоты ниже относятся к последней выпущенной версии (BIG-IP 15.0 с AGC версии 5.0). Приведенные ниже шаги настройки действительны для этого варианта использования от 13.1.0.8 до последней версии BIG-IP.

В веб-интерфейсе F5 BIG-IP щелкните Access >> Guide Configuration .

На странице Guided Configuration щелкните Upgrade Guided Configuration в верхнем левом углу.

На всплывающем экране «Конфигурация руководства по обновлению» выберите Выберите файл , чтобы загрузить загруженный пакет вариантов использования, и нажмите кнопку «Загрузить и установить ».

Когда обновление будет завершено, нажмите кнопку Продолжить .

Описание сценария

В этом руководстве вы настраиваете и тестируете единый вход Azure AD в тестовой среде.

- F5 SSO можно настроить тремя различными способами.

Сценарии аутентификации ключа

Помимо встроенной поддержки интеграции Azure Active Directory для современных протоколов проверки подлинности, таких как Open ID Connect, SAML и WS-Fed, F5 расширяет безопасный доступ для устаревших приложений проверки подлинности как для внутреннего, так и для внешнего доступа с помощью Azure AD, обеспечивая современные сценарии ( например, доступ без пароля) к этим приложениям. Сюда входят:

Приложения для аутентификации на основе заголовков

Приложения аутентификации Kerberos

Анонимная проверка подлинности или отсутствие встроенных приложений проверки подлинности

Приложения аутентификации NTLM (защита с двойными подсказками для пользователя)

Приложение на основе форм (защита с двойными подсказками для пользователя)

Добавление F5 из галереи

Чтобы настроить интеграцию F5 в Azure AD, вам необходимо добавить F5 из галереи в список управляемых приложений SaaS.

- Войдите на портал Azure, используя рабочую или учебную учетную запись или личную учетную запись Microsoft.

- На левой панели навигации выберите службу Azure Active Directory .

- Перейдите к Enterprise Applications и затем выберите All Applications .

- Чтобы добавить новое приложение, выберите Новое приложение .

- В поле Add из раздела галереи введите F5 в поле поиска.

- Выберите F5 на панели результатов, а затем добавьте приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш клиент.

Настройка и тестирование единого входа Azure AD для F5

Настройте и протестируйте единый вход в Azure AD с помощью F5 с помощью тестового пользователя с именем B.Simon . Для работы единого входа необходимо установить связь между пользователем Azure AD и связанным пользователем в F5.

Чтобы настроить и протестировать единый вход в Azure AD с F5, выполните следующие действия:

- Настройте единый вход для Azure AD — чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Azure AD — для тестирования единого входа в Azure AD с помощью Б.Симона.

- Назначьте тестового пользователя Azure AD , чтобы позволить Б. Симону использовать единый вход в Azure AD.

- Настроить F5 SSO — для настройки параметров единого входа на стороне приложения.

- Создайте тестового пользователя F5 — чтобы иметь копию B.Simon в F5, связанную с представлением пользователя в Azure AD.

- Test SSO — чтобы проверить, работает ли конфигурация.

Настройка единого входа в Azure AD

Выполните следующие действия, чтобы включить единый вход Azure AD на портале Azure.

На портале Azure на странице интеграции приложений F5 найдите раздел Manage и выберите single sign-on .

На странице Выберите метод единого входа выберите SAML .

На странице Настроить единый вход с помощью SAML щелкните значок редактирования / пера для Базовая конфигурация SAML , чтобы изменить настройки.

В разделе Basic SAML Configuration , если вы хотите настроить приложение в режиме, инициированном IDP , введите значения в следующие поля:

а. В текстовом поле Identifier введите URL-адрес, используя следующий шаблон:

https: //.f5.com / г. В текстовом поле Ответить URL-адрес введите URL-адрес, используя следующий шаблон:

https: //.f5.com/ Нажмите Установить дополнительные URL-адреса и выполните следующий шаг, если вы хотите настроить приложение в инициированном режиме SP :

В текстовом поле URL-адрес для входа введите URL-адрес, используя следующий шаблон:

https: //.f5.com / Примечание

Эти значения не соответствуют действительности. Обновите эти значения фактическим идентификатором, URL-адресом ответа и URL-адресом для входа. Обратитесь в службу поддержки клиентов F5, чтобы получить эти значения.Вы также можете обратиться к шаблонам, показанным в разделе Базовая конфигурация SAML на портале Azure.

На странице Настроить единый вход с помощью SAML в разделе SAML Signing Certificate найдите Federation Metadata XML и Certificate (Base64) и выберите Download , чтобы загрузить сертификат и сохранить его. на твоем компьютере.

В разделе Set up F5 скопируйте соответствующий URL-адрес в соответствии с вашими требованиями.

Создание тестового пользователя Azure AD

В этом разделе вы создадите тестового пользователя на портале Azure под названием B.Simon.

- На левой панели портала Azure выберите Azure Active Directory , выберите Пользователи , а затем выберите Все пользователи .

- Выберите Новый пользователь вверху экрана.

- В свойствах Пользователь выполните следующие действия:

- В поле Name введите

B.Саймон. - В поле Имя пользователя введите [email protected]. Например,

[email protected]. - Установите флажок Показать пароль , а затем запишите значение, которое отображается в поле Пароль .

- Щелкните Create .

- В поле Name введите

Назначьте тестового пользователя Azure AD

В этом разделе вы разрешите Б. Саймону использовать единый вход в Azure, предоставив доступ к F5.

- На портале Azure выберите Корпоративные приложения , а затем выберите Все приложения .

- В списке приложений выберите F5 .

- На странице обзора приложения найдите раздел Управление и выберите Пользователи и группы .

- Выберите Добавить пользователя , затем выберите Пользователи и группы в диалоговом окне Добавить назначение .

- В диалоговом окне Пользователи и группы выберите B.Simon из списка пользователей, затем нажмите кнопку Select внизу экрана.

- Если вы ожидаете, что пользователям будет назначена роль, вы можете выбрать ее из раскрывающегося списка Выберите роль . Если для этого приложения не настроена роль, вы увидите, что выбрана роль «Доступ по умолчанию».

- В диалоговом окне Добавить назначение нажмите кнопку Назначить .

Настроить F5 SSO

Настройка единого входа F5 для приложения на основе заголовков

Управляемая конфигурация

Откройте новое окно веб-браузера и войдите на сайт компании F5 (на основе заголовка) в качестве администратора и выполните следующие действия:

Перейдите в Система> Управление сертификатами> Управление сертификатами трафика> Список сертификатов SSL .В правом углу выберите Import . Укажите имя сертификата (будет указано позже в конфигурации). В источнике сертификатов выберите «Загрузить файл» и укажите сертификат, загруженный из Azure, при настройке системы единого входа SAML. Щелкните Импорт .

Кроме того, вам потребуется сертификат SSL для имени хоста приложения. Перейдите в Система> Управление сертификатами> Управление сертификатами трафика> Список сертификатов SSL .В правом углу выберите Import . Тип импорта будет PKCS 12 (IIS) . Укажите Key Name (будет указано позже в конфигурации) и укажите файл PFX. Укажите Пароль для PFX. Щелкните Импорт .

Примечание

В этом примере имя нашего приложения —

Headerapp.superdemo.live, мы используем сертификат Wild Card, наше имя ключа —WildCard-SuperDemo.live.Мы будем использовать управляемый опыт для настройки федерации Azure AD и доступа к приложениям.Перейдите к — F5 BIG-IP Main и выберите Access> Guided Configuration> Federation> SAML Service Provider . Щелкните Next , затем щелкните Next , чтобы начать настройку.

Укажите имя конфигурации . Укажите Entity ID (такой же, какой вы настроили в конфигурации приложения Azure AD). Укажите имя хоста . Добавьте Описание для справки.Примите оставшиеся значения по умолчанию, выберите и нажмите Сохранить и далее .

В этом примере мы создаем новый виртуальный сервер как 192.168.30.20 с портом 443. Укажите IP-адрес виртуального сервера в Destination Address . Выберите Client SSL Profile , выберите Create new. Укажите ранее загруженный сертификат приложения (в данном примере — сертификат с подстановочными знаками) и связанный ключ, а затем нажмите Сохранить и затем .

Примечание

в этом примере наш внутренний веб-сервер работает на порту 888, и мы хотим опубликовать его с 443.

В соответствии с Выберите метод настройки соединителя IdP , укажите метаданные, нажмите «Выбрать файл» и загрузите XML-файл метаданных, загруженный ранее из Azure AD. Укажите уникальное имя для соединителя SAML IDP. Выберите сертификат подписи метаданных , который был загружен ранее. Щелкните Сохранить и продолжить .

Менее Выберите пул , укажите Создать новый (в качестве альтернативы выберите пул, который уже существует). Оставьте другое значение по умолчанию. В разделе Серверы пула введите IP-адрес в поле IP-адрес / имя узла . Укажите Порт . Щелкните Сохранить и продолжить .

На экране настроек единого входа выберите Включить единый вход . В разделе «Выбранный тип единого входа» выберите HTTP-заголовок .Замените session.saml.last.Identity на session.saml.last.attr.name.Identity в разделе Username Source (эта переменная устанавливается с помощью сопоставления утверждений в Azure AD). Под заголовками SSO.

Полный список переменных и значений см. В Приложении. При необходимости вы можете добавить другие заголовки.

Примечание

Имя учетной записи Создана ли учетная запись делегирования F5 (проверьте документацию F5).

В данном руководстве мы пропустим проверки конечных точек.Подробности см. В документации F5. Выберите Сохранить и далее .

Примите значения по умолчанию и нажмите Сохранить и далее . Подробную информацию о настройках управления сеансом SAML см. В документации F5.

Просмотрите сводный экран и выберите Развернуть , чтобы настроить BIG-IP. нажмите Готово .

Расширенная конфигурация

Этот раздел предназначен для использования, если вы не можете использовать управляемую конфигурацию или хотите добавить / изменить дополнительные параметры.Вам потребуется сертификат TLS / SSL для имени хоста приложения.

Перейдите в Система > Управление сертификатами> Управление сертификатами трафика> Список сертификатов SSL . В правом углу выберите Import . Тип импорта будет PKCS 12 (IIS) . Укажите Key Name (будет указано позже в конфигурации) и укажите файл PFX. Укажите Пароль для PFX. Щелкните Импорт .

Примечание

В этом примере имя нашего приложения —

Headerapp.superdemo.live, мы используем сертификат Wild Card, наше имя ключа —WildCard-SuperDemo.live.

Добавление нового веб-сервера в BigIP-F5

Щелкните Main> IApps> Application Services> Application> Create .

Укажите имя и в шаблоне выберите f5.http .

В данном случае мы опубликуем наше HeaderApp2 как HTTPS, , как система BIG-IP должна обрабатывать трафик SSL ? мы указываем Завершить SSL от клиента, открытый текст на серверы (разгрузка SSL) . Укажите свой сертификат и ключ под . Какой сертификат SSL вы хотите использовать? и Какой закрытый ключ SSL вы хотите использовать? . Укажите IP-адрес виртуального сервера в поле . Какой IP-адрес вы хотите использовать для виртуального сервера? .

Уточните прочие реквизиты

Нажмите Готово .

Убедитесь, что свойства приложения можно изменить. Щелкните Main> IApps> Application Services: Applications >> HeaderApp2 . Снимите флажок Strict Updates (мы изменим некоторые настройки вне графического интерфейса). Нажмите кнопку Обновить .

На этом этапе вы должны иметь возможность просматривать виртуальный сервер.

Настройка F5 как SP и Azure как IDP

Щелкните Access> Federation> SAML Service Provider> Local SP Service> щелкните создать или + подписать .

Укажите сведения о службе поставщика услуг. Укажите Имя , представляющее конфигурацию F5 SP. Укажите Entity ID (обычно такой же, как URL-адрес приложения).

Создать соединитель Idp

Нажмите кнопку Bind / Unbind IdP Connectors , выберите Create New IdP Connector и выберите вариант From Metadata , затем выполните следующие шаги:

а.Перейдите к файлу metadata.xml, загруженному из Azure AD, и укажите имя поставщика удостоверений .

г. Щелкните ok .

г. Соединитель создан, и сертификат готов автоматически из XML-файла метаданных.

г. Настройте F5BIG-IP для отправки всех запросов в Azure AD.

e. Щелкните Добавить новую строку , выберите AzureIDP (как создано на предыдущих шагах, укажите

ф. Соответствующий источник =% {сеанс.server.landinguri}

г. Соответствующее значение = / *

ч. Нажмите обновить

и. Нажмите ОК

Дж. Настройка SAML IDP завершена

Настройте политику F5 для перенаправления пользователей на Azure SAML IDP

Чтобы настроить политику F5 для перенаправления пользователей на Azure SAML IDP, выполните следующие действия:

а. Щелкните Main> Access> Profile / Policies> Access Profiles .

г. Щелкните на кнопке Create .

г. Укажите Имя (в примере — HeaderAppAzureSAMLPolicy).

г. Вы можете настроить другие параметры, см. Документацию F5.

e. Щелкните Завершено .

ф. После завершения создания политики щелкните «Политика» и перейдите на вкладку «Политика доступа » .

г. Щелкните на редакторе Visual Policy Editor , отредактируйте политику доступа для профиля .

ч. Нажмите + Войти в редакторе визуальной политики и выберите SAML Auth .

и. Щелкните Добавить элемент .

Дж. В Properties укажите Name , а в AAA Server выберите ранее настроенный SP, нажмите SAVE .

к. Базовая политика готова, вы можете настроить политику для включения дополнительных источников / хранилищ атрибутов.

л.Убедитесь, что вы щелкнули ссылку Применить политику доступа вверху.

Применить профиль доступа к виртуальному серверу

Назначьте профиль доступа виртуальному серверу, чтобы F5 BIG-IP APM применил параметры профиля к входящему трафику и запустил ранее определенную политику доступа.

а. Щелкните Main > Local Traffic > Virtual Servers .

г. Щелкните виртуальный сервер, перейдите к разделу «Политика доступа », в раскрывающемся списке «Профиль доступа » и выберите созданную политику SAML (в примере HeaderAppAzureSAMLPolicy)

г.Нажмите обновить

г. создайте F5 BIG-IP iRule® для извлечения настраиваемых атрибутов SAML из входящего утверждения и передачи их в виде заголовков HTTP в приложение тестирования серверной части. Щелкните Main> Local Traffic> iRules> iRule List> щелкните create

e. Вставьте текст iRule F5 BIG-IP ниже в окно определения.

, когда RULE_INIT { установить static :: debug 0 } когда ACCESS_ACL_ALLOWED {

установить AZUREAD_USERNAME [ACCESS :: получение данных сеанса »сеанс.saml.last.attr.name.http: //schemas.xmlsoap.org/ws/2005/05/identity/claims/name «] если {$ static :: debug} {журнал local0. «AZUREAD_USERNAME = $ AZUREAD_USERNAME»} if {! ([HTTP :: существует заголовок «AZUREAD_USERNAME»])} { HTTP :: вставка заголовка «AZUREAD_USERNAME» $ AZUREAD_USERNAME }

установить AZUREAD_DISPLAYNAME [ACCESS :: данные сеанса получить «session.saml.last.attr.name.http: //schemas.microsoft.com/identity/claims/displayname»] если {$ static :: debug} {журнал local0. «AZUREAD_DISPLAYNAME = $ AZUREAD_DISPLAYNAME»} if {! ([HTTP :: заголовок существует «AZUREAD_DISPLAYNAME»])} { HTTP :: вставка заголовка «AZUREAD_DISPLAYNAME» $ AZUREAD_DISPLAYNAME }

установить AZUREAD_EMAILADDRESS [ACCESS :: получение данных сеанса »сеанс.saml.last.attr.name.http: //schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress «] если {$ static :: debug} {журнал local0. «AZUREAD_EMAILADDRESS = $ AZUREAD_EMAILADDRESS»} if {! ([HTTP :: заголовок существует «AZUREAD_EMAILADDRESS»])} { HTTP :: вставка заголовка «AZUREAD_EMAILADDRESS» $ AZUREAD_EMAILADDRESS}}

Пример вывода ниже

Создать тестового пользователя F5

В этом разделе вы создаете пользователя с именем B.Simon в F5. Работайте со службой поддержки клиентов F5, чтобы добавить пользователей на платформу F5.Прежде чем использовать систему единого входа, необходимо создать и активировать пользователей.

Тест SSO

В этом разделе вы протестируете конфигурацию единого входа в Azure AD со следующими параметрами.

Инициировано СП:

Щелкните Протестируйте это приложение на портале Azure. Это приведет к перенаправлению на URL-адрес входа F5, где вы можете инициировать процесс входа в систему.

Перейти к URL-адресу входа F5 напрямую и инициировать поток входа оттуда.

Инициировано ВПЛ:

- Щелкните Test this application на портале Azure, и вы должны автоматически войти в F5, для которого вы настроили SSO

Вы также можете использовать Microsoft My Apps для тестирования приложения в любом режиме.Когда вы щелкаете плитку F5 в разделе «Мои приложения», если вы настроены в режиме SP, вы будете перенаправлены на страницу входа в приложение для запуска процесса входа в систему, а если настроены в режиме IDP, вы должны автоматически войти в F5, для которого вы настроить единый вход. Для получения дополнительной информации о Моих приложениях см. Введение в Мои приложения.

Следующие шаги

После настройки F5 вы можете принудительно контролировать сеанс, который защищает от кражи и проникновения конфиденциальных данных вашей организации в режиме реального времени.Управление сеансом распространяется на условный доступ. Узнайте, как обеспечить контроль сеанса с помощью Microsoft Cloud App Security.

Учебный курсAccess Policy Manager — Centriq Training

Урок 1: Настройка системы BIG-IP

Знакомство с системой BIG-IP

Первоначальная настройка системы BIG-IP

Архивирование конфигурации BIG-IP

Использование ресурсов поддержки F5 и инструменты

Урок 2: Настройка доступа к веб-приложениям

Обзор BIG-IP LTM

Введение в политику доступа

Обзор конфигурации приложения веб-доступа

Подробная настройка доступа к веб-приложениям

Урок 3. Изучение политики доступа

Навигация Политика доступа

Урок 4: Управление BIG-IP APM

BIG-IP APM Сессии и лицензии доступа

Переменные сеанса и дамп сеанса

Файлы cookie сеанса

Список агентов общего назначения политики доступа

Урок 5: Использование аутентификации

Введение в доступ Проверка подлинности политики

Сервер Active Directory AAA

RADIUS

Одноразовый пропуск sword

Локальная база данных пользователей

Урок 6: Общие сведения об агентах назначения

Список агентов назначения

Урок 7: Настройка доступа к порталу

Введение в доступ к порталу

Обзор конфигурации доступа к порталу

Конфигурация доступа к порталу

Доступ к порталу в действии

Урок 8: Настройка доступа к сети

Лицензирование одновременных пользователей

Концепции VPN

Обзор конфигурации доступа к сети

Конфигурация доступа к сети

Доступ к сети в действии

Урок 9: Развертывание макросов

Макросы политики доступа

Настройка макросов

Политика доступа — это блок-схема

Политика доступа Агенты входа в систему

Настройка агентов входа в систему

Урок 10: Изучение проверок на стороне клиента

Endpoint Security на стороне клиента

Урок 11: Изучение проверок на стороне сервера

Список агентов Endpoint Security на стороне сервера

На стороне сервера и на клиенте -Разница боковых проверок rences

Урок 12: Использование авторизации

Запрос Active Directory

Вложенные группы Active Directory

Подробная конфигурация

Урок 13: Настройка туннелей приложений

Доступ к приложениям

Удаленный рабочий стол

Оптимизированные туннели для доступа к сети

Закладки целевой страницы Урок 14 : Развертывание списков контроля доступа

Введение в списки контроля доступа

Обзор конфигурации

Динамические списки контроля доступа

Списки контроля доступа к порталу

Урок 15: Вход с помощью единого входа

Единый вход на удаленный рабочий стол

Единый вход через портал

Урок 16 : Использование iRules

iRules Введение

Базовый синтаксис TCL

iRules и расширенные правила политики доступа

Урок 17: Настройка BIG-IP APM

Обзор настройки

Граничный клиент BIG-IP

Настройка расширенного режима редактирования

Разделы целевой страницы

Урок 18. Развертывание SAML

SAML Концептуальный обзор

Обзор конфигурации SAML

Урок 19: Изучение Webtops и мастеров

Webtops

Мастера

Урок 20: Использование пограничного клиента BIG-IP

Граничный клиент BIG-IP для установки Windows

Пограничный клиент BIG-IP в действии

Урок 21: Конфигурация проекта

Advanced Web Application Firewall (WAF) | F5-ASM Training

Запишитесь на 5-дневный курс обучения сертификации F5 ASM / WAF от Koenig Solutions, аккредитованного F5.На сертификационном курсе по настройке и обслуживанию F5 –ASM (CTS-303) вы узнаете, как развертывать, настраивать и использовать BIG IP Application Security Manager (ASM) для защиты ваших веб-приложений от атак на основе HTTP.

Благодаря сочетанию практических занятий и интерактивных лекций вы узнаете, как различные компоненты ASM используются для обнаружения и смягчения угроз от нескольких векторов атак, таких как парсинг веб-страниц, отказ в обслуживании уровня 7, грубая сила, инъекции кода. Участники получат функциональный опыт работы с F5 ASM / брандмауэром веб-приложений, включая комплексную политику безопасности и настройку профиля, оценку клиентов и соответствующие типы смягчения последствий.

Целевая аудитория:

- Кандидат в системные администраторы

- Кандидат, который является сетевым администратором

- Кандидаты в операторы сети

- Кандидат, ответственный за настройку и обслуживание Application Security Manager.

Цели обучения

Пройдя этот курс, вы узнаете:

- Способы развертывания начальной политики безопасности на ASM.

- Поток трафика приложений.

- Настройка вашей политики.

- Защита файлов cookie и других заголовков.

- Типы развертывания ASM.

- Использование многоуровневых политик.

- Подробная информация об отслеживании сеансов и веб-парсинге.

- Защита вашего приложения от DOS.

- Подписи атак.

Импортировать результаты сканирования в F5 Big-IP ASM

🔍 Информация о версии |

Эта информация и соответствующее тестирование относятся к F5 BIG-IP ASM V13.0.0 и V13.0.1 |

Предварительные требования

- Конфигурация вашей системы F5 Big-IP ASM должна быть завершена в соответствии с сетевой средой, окружающей ваше веб-приложение.

- Вы должны выполнить сканирование в Acunetix и создать файл экспорта WAF в формате F5 Big-IP ASM.

Создание политики безопасности в F5 Big-IP ASM

- На вкладке Главное щелкните Безопасность> Безопасность приложений> Политики безопасности> Список политик

- В поле Имя политики введите имя для политика (пример: AcunetixPolicy)

- Введите описание своей политики (необязательно)

- Убедитесь, что для параметра Тип политики задано значение «Безопасность».

- Установите для шаблона политики значение «Базовый уровень оценки уязвимости»

- Для виртуального сервера щелкните на «Настроить новый виртуальный сервер»; это определит, куда будут отправляться запросы для веб-приложения.

- Укажите, использует ли веб-приложение HTTP, HTTPS или и то, и другое, в поле «Какой тип протокола использует ваше приложение» (в этом примере: HTTP)

- Задайте уникальное «Имя виртуального сервера» (пример: MyWebApplication).

- Задайте в полях «Назначение виртуального сервера HTTP» IP-адрес сервера веб-приложений (пример: 192.168.0.23) и номер порта службы (пример: 80)

- Установите для полей «HTTP Pool Member» те же значения, что и для «HTTP Virtual Server Destination».

- Установите для «Logging Profile» значение «Log незаконных запросов»

- Нажмите кнопку «Создать политику» вверху страницы.

Свяжите сканер Acunetix с политикой безопасности

Политика безопасности, созданная в предыдущем разделе, еще не защищает от уязвимостей, обнаруженных Acunetix.Следующим шагом является привязка сканера Acunetix к политике безопасности.

- На вкладке «Главное» щелкните «Безопасность»> «Безопасность приложений»> «Оценка уязвимостей»> «Настройки».

- Убедитесь, что текущая отредактированная политика безопасности установлена правильно (в этом примере — AcunetixPolicy).

- Установите для инструмента оценки уязвимости значение «Generic Scanner» — появится диалоговое окно для подтверждения этого выбора.

- Нажмите Загрузите Generic Schema, чтобы загрузить файл generic_scanner.xsd file

- Нажмите кнопку «Применить политику», чтобы завершить этот шаг.

Импортировать уязвимости в политику безопасности

После того, как вы создали файл экспорта WAF из Acunetix, пора импортировать его в политику безопасности, созданную ранее.

- На вкладке «Главное» щелкните «Безопасность»> «Безопасность приложений»> «Оценка уязвимостей»> «Уязвимости»

- Убедитесь, что в раскрывающемся списке «Текущая измененная политика безопасности» выбрана политика безопасности, созданная ранее.

- Нажмите кнопку «Импорт… Кнопка

- Нажмите кнопку «Обзор…», чтобы выбрать файл экспорта Acunetix WAF

- Нажмите кнопку «Импорт»

- В следующем диалоговом окне будет подтверждено, что файл допустим для импорта, и также какое веб-приложение будет использоваться для

- Нажмите кнопку «Импорт», чтобы завершить импорт.

Устранение уязвимостей

Некоторые уязвимости, обнаруженные Acunetix, могут быть автоматически устранены вашим межсетевым экраном веб-приложений F5 Big-IP ASM.

- На вкладке «Главное» щелкните «Безопасность»> «Безопасность приложений»> «Оценка уязвимостей»> «Уязвимости».

- Отрегулируйте раскрывающийся список «Вид», чтобы отобразить элементы «Разрешаемые (автоматически)».

- Убедитесь, что вы просматриваете уязвимости с помощью «Любой» F5 Big- Статус IP ASM

- Выберите уязвимость, которую нужно устранить

- Установите и установите флажок рядом с URL-адресом уязвимости и нажмите кнопку «Решить».

- Ваш WAF проверит запрос; если потребуется внести какие-либо изменения, вас попросят подтвердить

- Теперь ваш WAF пометит URL-адрес уязвимости как «Сниженная»

Полное руководство по сертификации F5

Это руководство по сертификации F5 Master содержит подробное введение к различным сертификатам F5, рекомендуемым путям сертификации F5 и затратам, связанным с получением сертификата F5.В руководстве также обсуждаются возможности трудоустройства, связанные с сертификацией F5.

Что такое сертификация F5?Программа сертификации F5 состоит из четырех направлений, связанных с различными ролями: администрирование, специализация продукта, разработка решений для облачных вычислений и безопасности и продажи через каналы сбыта. Основной путь сертификации F5 начинается с F5 Certified BIG-IP Administrator (F5-CA), и каждая сертификация F5 более высокого уровня основана на знаниях и квалификации, необходимых для этой сертификации.

Сертификаты более высокого уровня в пути сертификации F5 — это сертифицированный технический специалист F5 (F5-CTS), сертифицированный эксперт по решениям F5 (F5-CSE) и сертифицированный технический специалист F5, продажи (F5-CTP, продажи).

Кандидаты в сертифицированные технические специалисты F5 имеют возможность пройти сертификацию по одной или нескольким специализациям:

- BIG-IP Local Traffic Manager (LTM)

- BIG-IP Domain Name System (DNS)

- BIG-IP Application Security Manager (ASM)

- BIG-IP Access Policy Manager (APM)

Кандидаты в сертифицированные эксперты по решениям F5 могут выбрать один из двух путей сертификации F5 с отдельными специализациями F5 Certified Solution Expert для безопасности и облака.

Последний сертификат F5 — это сертифицированный технический специалист F5, продажи (F5-CTP, продажи). Это автономное удостоверение разработано специально для технических специалистов, которые работают с партнерами по каналам F5 — поставщиками решений и консалтинговыми фирмами. Сертификат F5-CTP, Продажи совпадает с тем же начальным экзаменом — Основы подачи заявок (Экзамен 101) — что и все другие сертификаты F5.

Все сертификационные экзамены F5 проводятся через Pearson Vue и могут быть сданы в местном центре тестирования Pearson VUE.Каждый сертификационный экзамен F5 стоит 135. Кандидаты, не сдавшие экзамен, могут пересдать его, но должны подождать определенное время — от 15 дней для первой пересдачи и до одного года для пятой или последующей попытки.

Перед тем, как начать свой путь сертификации F5, кандидаты должны зарегистрироваться в программе сертификации F5 на портале кандидатов F5, после чего они получат электронное письмо с авторизацией для тестирования от F5.

Кандидаты на сертификацию и сертифицированные специалисты F5 могут использовать Портал кандидатов F5, чтобы планировать свои сертификационные экзамены F5 и отслеживать свой общий статус сертификации F5.После того, как они получат одну или несколько сертификатов F5, они могут опубликовать свои учетные данные F5 — значки, сертификаты и стенограммы — третьим сторонам, которые они идентифицируют, таким как текущие и потенциальные работодатели.

F5 предоставляет ряд ресурсов для подготовки к экзаменам для кандидатов на сертификацию F5:

- Чертежи сертификационных экзаменов F5 , в которых излагаются темы экзамена и то, что следует изучать, и

- Руководства по обучению для сертификационных экзаменов F5 , которые предоставить примеры и ссылки на подробную информацию по конкретным темам.

F5 также сотрудничает со сторонним поставщиком ExamStudio для проведения практических экзаменов F5. После того, как кандидаты зарегистрировались на портале кандидатов F5, они могут создать учетную запись ExamStudio, после чего им будет разрешено приобретать практические экзамены.

С чего начать:

F5 против CiscoCisco, возможно, является «большой собакой» в области сетевых технологий, и их профессиональные сертификаты являются одними из самых востребованных знаков технического мастерства. ИТ-специалисты могут сделать впечатляющую карьеру в области сетевых технологий, просто выполнив свой путь сертификации.

F5, с другой стороны, хотя и является лидером в области сетей доставки приложений, но является нишевым игроком на общем сетевом рынке. По этой причине сетевым специалистам следует рассматривать сертификацию F5 как дополнение к учетным данным Cisco или другого партнера F5 по облачным технологиям и технологиям. Решение о том, следует ли пройти путь сертификации F5 в первую очередь, должно приниматься во внимание, насколько сильно технология F5 представлена в дорожной карте ИТ вашей организации или потенциального работодателя.

F5 Certifications F5 Certified BIG-IP Administrator (F5-CA)Сертификат F5 Certified BIG-IP Administrator (F5-CA) предназначен для ИТ-специалистов, которые занимаются повседневным управлением сеть доставки приложений F5 (ADN). F5-CA служит основой для всех технических сертификатов высшего уровня F5 и подтверждает понимание кандидатом этих тем и навыков:

- Устранение основных проблем с подключением к виртуальному серверу,

- Устранение основных проблем с оборудованием,

- Устранение основных проблем проблемы с производительностью,

- Устранение основных проблем с подключением к управлению устройством,

- Открытие заявки в службу поддержки с помощью F5,

- Идентификация и отчет о текущем состоянии устройства,

- Поддержание конфигурации системы и

- Управление существующей системой и службами приложений.

Требуемый экзамен: Для получения сертификата F5 Certified BIG-IP Administrator (F5-CA) необходимо сдать два экзамена — экзамен 101: основы доставки приложений и экзамен 201: администрирование TMOS.

Предварительные требования: Перед тем, как приступить к администрированию TMOS (экзамен 201), кандидаты должны сдать основы подачи заявок (экзамен 101).

Требуемый опыт: F5 рекомендует кандидатам иметь базовое понимание основ сети, протоколов и общих концепций управления трафиком и уметь выполнять повседневные операции на устройствах на базе TMOS.

Сертифицированный технический специалист F5 по продажам (F5-CTP, Продажи)Сертифицированный технический специалист F5 по продажам (F5-CTP, Продажи) предназначен для инженеров по продажам, которые работают с партнерами по каналам F5, например, с торговыми посредниками и решениями провайдеры. Сертификат F5-CTP, Продажи подтверждает понимание кандидатом следующих тем и навыков F5:

- Discovery

- Образование

- Предложение

- Поддержка закрытия

- Текущая поддержка / обслуживание

Требуемый экзамен: Требуемый экзамен : Для получения сертификата F5 Certified Technical Professional, Sales требуется сдача одного экзамена — Pre-Sales Fundamentals (Экзамен 202).

Предварительные требования: Перед тем, как пройти эту сертификацию, кандидаты должны либо сдать Основы подачи заявок (Экзамен 101), либо получить сертификат F5 Certified BIG-IP Administrator (F5-CA).

Требуемый опыт: F5 рекомендует, чтобы кандидаты имели подтвержденный опыт продаж решений F5.

Сертифицированный технический специалист F5 (F5-CTS)Сертификат сертифицированного технического специалиста F5 предназначен для специалистов по сетевым технологиям, которые проектируют, внедряют, обслуживают и устраняют неисправности в сетях корпоративных приложений, основанных на расширенных функциях продукта F5.

Кандидаты могут выбрать один или несколько из четырех направлений специализации F5-CTS:

- F5-CTS BIG-IP Local Traffic Manager (LTM)

- F5-CTS Система доменных имен BIG-IP (DNS)

- F5-CTS Менеджер безопасности приложений BIG-IP (ASM)

- F5-CTS Менеджер политики доступа BIG-IP (APM)

Первые два сертификата F5-CTS (BIG-IP LTM и BIG-IP DNS) являются предварительными условиями для экспертной оценки. уровень F5 Certified Solutions Expert, облачная сертификация, в то время как все четыре требуются для F5 Certified Solutions Expert, Security.

F5-CTS BIG-IP Local Traffic Manager (LTM)Сертификация F5-CTS BIG-IP LTM предназначена для профессиональных сетевых специалистов, выполняющих повседневные операции и устранение основных неисправностей устройств на базе TMOS, установленных в различных среды приложений. Сертификация F5 LTM подтверждает понимание кандидатом следующих тем и навыков:

- Архитектура приложения

- Настройка, администрирование и защита устройств LTM

- Развертывание приложений

- Устранение основных проблем с подключением к виртуальному серверу

- Устранение основных проблем с оборудованием

- Устранение основных проблем производительности

Требуемые экзамены: Для получения сертификата F5-CTS LTM необходимо сдать два экзамена — Специалист BIG-IP LTM: архитектор, установка и развертывание (экзамен 301a) и Специалист BIG-IP LTM: обслуживание и устранение неполадок (экзамен 301b).

Предварительные требования: Предварительные требования: Перед тем, как пройти эту сертификацию, кандидаты должны получить сертификат F5 Certified BIG-IP Administrator.

Требуемый опыт: Минимально квалифицированные кандидаты (MQC) для этой сертификации F5 должны понимать основные принципы BIG-IP LTM и стека OSI. Они также должны уметь проектировать, внедрять, поддерживать, оптимизировать и устранять неполадки передовых функций продукта BIG-IP LTM.

F5-CTS BIG-IP Domain Name System (DNS)

Сертификация F5-CTS BIG-IP DNS предназначена для сетевых специалистов, которые предоставляют масштабируемую интеллектуальную инфраструктуру DNS / Global Server Load Balancing (GSLB) в нескольких центрах обработки данных.Сертификация F5 DNS подтверждает понимание кандидатом следующих тем и навыков:

- Global Traffic Manager Introduction

- Deployment

- Operations and Troubleshooting

Требуемый экзамен: Для получения сертификата F5-CTS DNS требуется сдать один экзамен — BIG -IP LTM Specialist: архитектор, установка и развертывание (экзамен 302).

Предварительные требования: Перед тем, как пройти эту сертификацию, кандидаты должны получить сертификат F5 Certified BIG-IP Administrator.

Требуемый опыт: F5 рекомендует кандидатам иметь не менее одного года опыта работы в качестве администратора BIG-IP DNS с возможностью развертывания и тестирования конфигураций, а также устранения неполадок и исправления распространенных неправильных конфигураций.

F5-CTS BIG-IP Application Security Manager (ASM)Сертификация F5-CTS BIG-IP ASM предназначена для сетевых профессионалов, которые проектируют, внедряют, поддерживают и устраняют неполадки в полной функциональности продукта BIG-IP ASM функции для обеспечения безопасности сети доставки приложений.

Сертификация F5 ASM подтверждает понимание кандидатом следующих тем и навыков:

- Архитектура / дизайн и создание политики

- Обслуживание и оптимизация политик

- Просмотр журналов событий и предотвращение атак

- Устранение неполадок

Требуемый экзамен: Для получения сертификата F5-CTS ASM необходимо сдать один экзамен — BIG-IP ASM Specialist (Экзамен 303).

Предварительные требования: Перед тем, как пройти эту сертификацию, кандидаты должны получить сертификат F5 Certified BIG-IP Administrator.

Требуемый опыт: F5 рекомендует кандидатам иметь не менее одного года опыта работы в качестве старшего инженера по безопасности сетей, систем или приложений, предоставляющего высокодоступные, безопасные и масштабируемые приложения с технологией ASM.

F5-CTS BIG-IP Access Policy Manager (APM)Сертификация F5-CTS BIG-IP Access Policy Manager (APM) предназначена для сетевых профессионалов, которые управляют повседневной работой сетей доставки приложений на основе технологии F5 Networks.

Сертификация F5 APM подтверждает понимание кандидатом следующих тем и навыков:

- Аутентификация, авторизация и учет (AAA), единый вход (SSO), федеративная авторизация и управление мобильными устройствами (MDM)

- Сеть и доступ к приложениям

- Визуальный редактор политик

- Развертывание и обслуживание iApps

- Администрирование и устранение неполадок BIG-IP APM

- Безопасность

Требуемый экзамен: Для получения сертификата F5-CTS ASM требуется сдать один экзамен — BIG-IP APM Специалист (экзамен 304).

Предварительные требования: Перед тем, как пройти эту сертификацию, кандидаты должны получить сертификат F5 Certified BIG-IP Administrator.

Требуемый опыт: F5 рекомендует кандидатам уметь конфигурировать, внедрять, устранять неполадки и поддерживать BIG-IP APM в различных средах приложений.

F5 Certified Solution ExpertСертификация F5 Certified Solution Expert (F5-CSE) является высшим уровнем пути сертификации F5.Сертификат F5-CSE подтверждает, что его владелец обладает высокими навыками в области проектирования, проектирования и устранения неполадок сложных решений, включающих продукты как F5, так и не F5.

Кандидаты на получение этих учетных данных экспертного уровня могут выбирать между двумя направлениями:

- F5 Certified Solution Expert, Cloud (F5-CSE, Cloud)

- F5 Certified Solution Expert, Security (F5-CSE, Security)

F5 Сертифицированный эксперт по решениям, Cloud (F5-CSE, Cloud)

Сертификация F5-CSE, Cloud предназначена для архитекторов сетей и приложений, которые оценивают и определяют бизнес-требования, а затем удовлетворяют этим требованиям с помощью облачных решений F5.Сертификация F5-CSE, Cloud подтверждает понимание кандидатом следующих тем и навыков:

- Основные концепции облачных вычислений

- Проектирование облачной инфраструктуры

- Миграция в облако

- Развертывание облака

- Облачная оркестровка и автоматизация

Требуемый экзамен: Для получения сертификата F5-CTS ASM необходимо сдать один экзамен — Cloud Solutions (Exam 402).

Предварительные требования: Перед тем, как пройти эту сертификацию, кандидаты должны получить два сертификата — F5-CTS BIG-IP LTM и F5-CTS BIG-IP DNS.

Требуемый опыт: F5 рекомендует кандидатам иметь опыт интеграции облачной инфраструктуры с другими технологиями в оптимальные облачные решения.

Сертифицированный эксперт по решениям F5, безопасность (F5-CSE, безопасность)

Сертификация F5-CSE, безопасность предназначена для профессионалов в области безопасности, которые оценивают и определяют требования к кибербезопасности бизнеса, а затем удовлетворяют этим требованиям с помощью технических решений безопасности. F5-CSE, Сертификат безопасности подтверждает понимание кандидатом этих тем и навыков:

- Оценка требований

- Разработка единого решения, включающего несколько модулей безопасности

- Решение безопасности здания

- Поддержание решения безопасности / Текущее обслуживание

- Идентификация, диагностика и решение проблем с решениями безопасности

Требуемый экзамен: Для получения сертификата безопасности F5-CSE требуется сдать один экзамен — Решения безопасности (Экзамен 401).

Предварительные требования: Предварительные требования: Перед прохождением этой сертификации кандидаты должны пройти все четыре сертификата специализации F5-CTS BIG-IP:

- F5-CTS BIG-IP Local Traffic Manager (LTM)

- F5-CTS BIG -IP Domain Name System (DNS)

- F5-CTS BIG-IP Application Security Manager (ASM)

- F5-CTS BIG-IP Access Policy Manager (APM)

Требуемый опыт: F5 рекомендует, чтобы кандидаты имели практические навыки. опыт разработки решений безопасности с использованием технологий F5 BIG-IP, BIG-IQ, IP Intelligence (IPI), WebSafe и MobileSafe.

Сколько стоит получить сертификат F5?Стоимость сертификации F5 основана на количестве экзаменов на один значок, при этом стоимость каждого экзамена составляет 135. Для сертифицированного администратора BIG-IP (F5-CA) F5 требуется два экзамена общей стоимостью 270 долларов. Стоимость специализации сертифицированного технического специалиста F5 (F5-CTS) составляет 406 или 540 долларов. Сертификация F5 Certified Solution Expert (F5-CSE) стоит 912 долларов для облака и 1080 долларов для безопасности.

Повторная сертификация и продление F5Сертификаты F5 действительны в течение двух лет с даты получения сертификата.Истечение срока действия сертификата F5 основывается на последней, высшей сертификации, которую получил сертифицированный F5 человек. Так, например, тот, кто имеет сертификат F5-CTS BIG-IP LTM, ранее получил необходимые учетные данные F5 Certified BIG-IP Administrator (F5-CA). Истечение срока их сертификации зависит от даты получения ими F5-CTS LTM.

Для продления сертификата F5 от сертифицированного специалиста F5 требуется только повторно сдать последний экзамен в самой высокой полученной им сертификации.

Сертифицированные специалисты F5 могут перейти на портал кандидатов F5, чтобы определить даты и статус своей сертификации. Кроме того, в течение трех месяцев до истечения срока действия сертификата лица, сертифицированные F5, будут ежемесячно получать электронное письмо с предупреждением о необходимости зарегистрироваться для прохождения повторного сертификационного экзамена на веб-сайте Pearson VUE.

Лица, у которых истекает срок действия без повторной сертификации, больше не сертифицированы. Однако существует 30-дневный льготный период — после даты истечения срока — для того, чтобы они могли сдать экзамен для повторной сертификации и повторно активировать свою сертификацию.

По истечении этого 30-дневного льготного периода сертификация полностью истекает, и человек должен начать весь процесс сертификации F5 с нуля. На данный момент человек не имеет сертификата F5 и не имеет права ни на экзамены более высокого уровня, ни на какие-либо преимущества, связанные с сертификацией F5.

Сертификация F5 Информация о зарплате и карьереПоиск на сайте Indeed.com ИТ-вакансий, требующих опыта F5, подтверждает предыдущий комментарий о том, что технология F5 обычно рассматривается как дополнение к продуктам других поставщиков, особенно Cisco.

Мы нашли более 4700 вакансий, в которых указан опыт и / или сертификаты F5. Хотя некоторые из этих возможностей явно предназначались для ролей, специфичных для F5, например. Старший инженер F5, системный инженер F5 и сетевой инженер F5 — явное большинство были для общих названий.

Как для общих вакансий, так и для конкретных вакансий F5, сертификаты Cisco — CCNA, CCNP, CCIE — часто были предпочтительны или требовались. Сертифицированный администратор BIG-IP F5 и сертифицированный специалист по технологиям F5 были наиболее часто упоминаемыми сертификатами F5.Общий поиск по названию показал годовые зарплаты в диапазоне от 80 000 до 125 000 долларов, в среднем почти 95 000 долларов.